Author:360天眼安全实验室

0x00 引子

人在做,天在看。

黑产乃法外之地,被丛林法则所支配。没有了第三方强制力量的保障和监督,在那个圈子里我们可以看到两个极端:想做大生意的往往极重信誉,而那些只想捞一票就走的则会肆无忌惮地黑吃黑。

2015年12月中,360天眼实验室发布了“网络小黑揭秘系列之黑色SEO初探”,简单揭露了下网络上的黑色SEO活动,同时也提到了很多黑客工具中带有后门,其中就包括了某些使用面非常广的工具。没错,这回我们的主角是小黑们最喜闻乐见的中国菜刀。

0x01 中国菜刀

菜刀,厨房切菜之利器,亦可用于砍人。中国菜刀(China Chopper)亦是如此,它是一款支持多种语言的非常优秀的WebShell管理程序,可用于正常的网站管理,亦可以用于非法控制管理他人网站,总之是站长居家旅行助手、黑客杀人越货利器。据说作者是一退伍军人,国内有人写了简评并借鬼仔’s Blog【1】发布,国外亦有FireEye【2】写了详细的剖析报告。

通过360云安全的大数据查看菜刀官网(http://www.maicaidao.com)的站点数据,官网在2014年的12月份发布caidao-20141213(http://www.maicaidao.com/caidao-20141213.zip)版本之后没几天,就停止下载并且关闭了网站(域名IP曾一度指向了GOOGLE.COM),关站的诱因可能是因为Freebuf上发了一篇名为“强大的网站管理软件 – 中国菜刀20141213新版发布”的介绍文章配【3】。虽然中国菜刀的官网早已关闭,但好东西自有它的生命力,从某种意义上说中国菜刀已经是一个品牌甚至用现在最火的概念来说已经成为一个IP,官方的支持不再重要,自有人来维护传播它,当然,也包括了里面夹带的私货——也就是后门。

0x02 样本分析

其实,之前已经有很多人写过中国菜刀的后门,本文无意再作重复,以下主要对采用“db.tmp”模式的后门做下简要的分析。

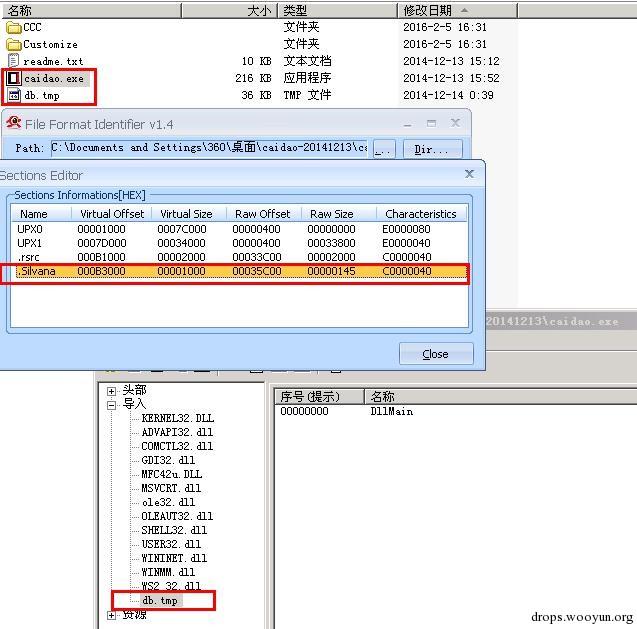

通过对收集到的大量样本进行分析,发现这些带有后门的中国菜刀都基本上通过修改原版的某些特征来绕过“安全狗”等Web安全防护软件,同时修改PE的导入表引入一个动态链接的后门模块。为了通过迷惑用户而不被发现,将后门的名字伪装成数据库的临时文件,也就是“db.tmp”,因为“中国菜刀”的默认数据库文件名为“db.mdb”。

caidao.exe文件MD5: baad97c73aee0207e608c46d0941d28b

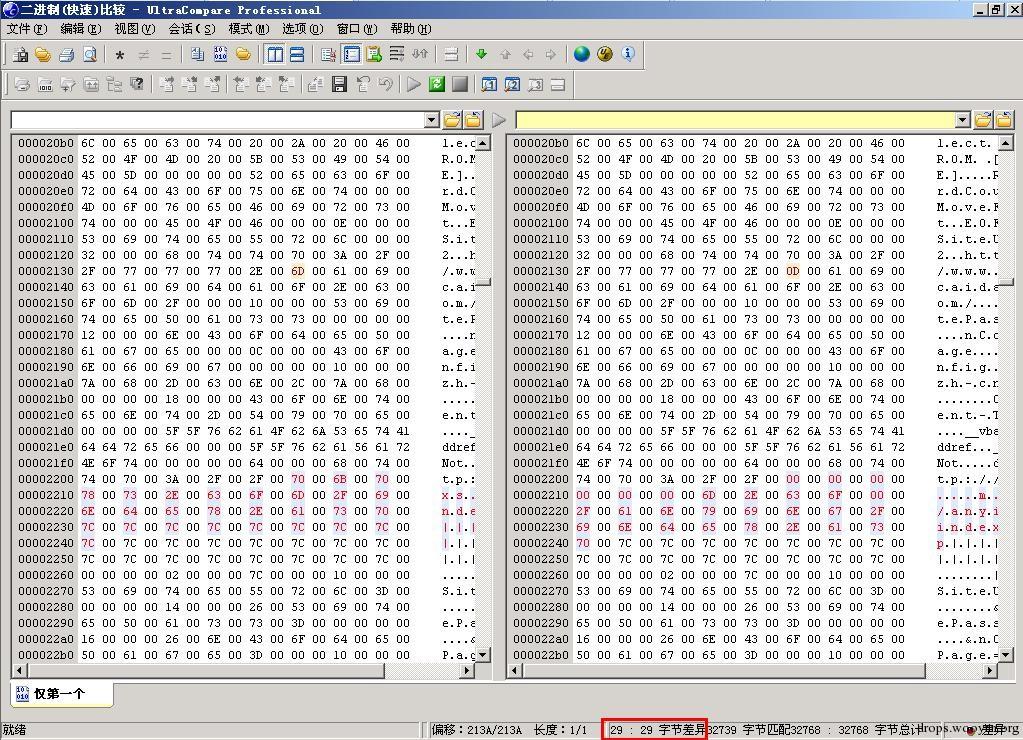

对“db.tmp”进行汇总分析,发现PE文件时间戳是伪造的,也就无法通过这个属性进行分类。根据文件大小大致能分成两个版本:一个32K大小的早期版本,另外一个36K大小的改进版本。两个版本的实际功能都差不多,使用VB6编写,通过对这些文件进行二进制比较确认相同版本的文件大小相同而后门地址不一样,应该是有使用模版生成器来进行生成。

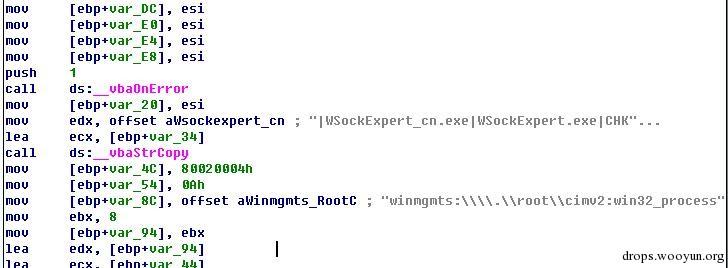

对“db.tmp”进行反汇编分析,发现带后门的菜刀会针对抓包软件进行行为隐藏,当发现系统中有以下进程的时候不执行后门行为动作,使其逃过可能的监视。

|WSockExpert_cn.exe|WSockExpert.exe|CHKenCap.exe|SmartSniff.exe|hookME.exe|NetworkTrafficView.exe|smsniff.exe|tcpmon.exe|HttpAnalyzerStdV6.exe|Csnas.exe|Wireshark.exe|

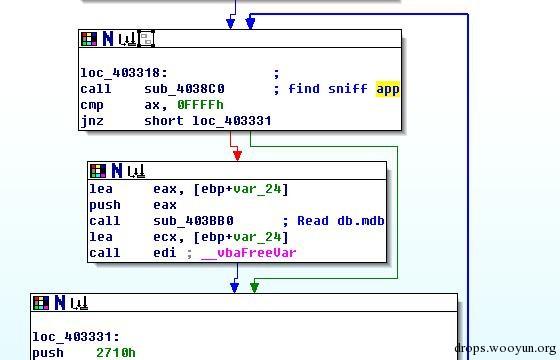

通过循环读取mdb数据库中的SiteUrl的值并进行判断,排除“http://www.maicaidao.com/”(目的是为了排除中国菜刀默认生成的示例信息)后继续读取SitePass、nCodePage、Config字段值,最后和程序中所配置的后门地址“http://cd.myth321.com/index.asp||||||||”进行拼接,发送数据完成Webshell信息的上传。

0x03 传播手段

样本本身从技术上其实没多少可说的,保证效果真正的手段是其传播方法,这个决定了后门操盘手能最终收割多少。以下是我们确认的一些传播渠道:

1、SEO优化

在手上有大量的Webshell之后,后门菜刀的幕后操刀手可以很方便的利用这些Webshell将自己的网站SEO到一个比较理想的位置。在某搜索引擎的第一页结果中,我们可以看到除了推广链接排名在第一位,第二位和第三位都是SEO上去的假官网。

我们将仿冒的官网域名列举如下,基于360的大数据统计了2015年12月07日至16日共计十天的PVUV访问量,从数据来看SEO还是有些效果的。

2、购买搜索引擎关键词

大家是否还记得2012年年初,曾有人在某搜索引擎中购买putty、winscp、SSHSecure等ssh工具的关键词,使很多人通过该引擎搜索时点击了推广链接,跳转到所谓的中文网站并下载运行了包含后门的中文版工具,该后门会将用户连接过的服务器IP地址、端口号、用户名及密码上传至“l.ip-163.com”这个网站,事情曝光后有白帽子在第一时间通过技术手段发现该服务器已经使数千人中招,甚至包括某些国际大厂的员工。“中国菜刀”这么受欢迎的工具,如果SEO效果不好,购买搜索引擎关键词进行推广是一个比较理想的高效推广手段。经过简单的测试,发现这些带有后门的“中国菜刀”在某搜索引擎上,买了至少以下三个关键词“过狗菜刀”、“中国菜刀”和“XISE”进行推广。

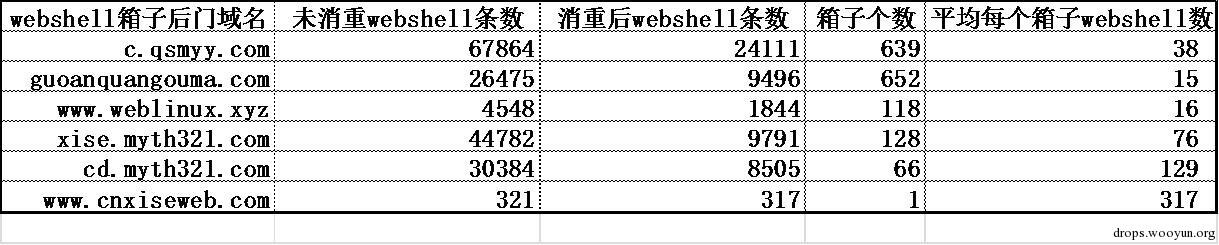

3、通过一些黑客论坛进行发布

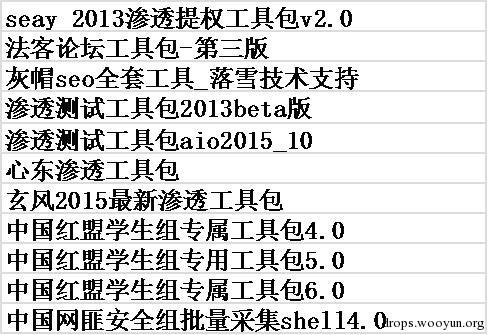

在不少论坛或黑客组织中,都有收集整理黑客工具并打包发布的传统,这些都是脚本小子的最爱。针对这些带后门的中国菜刀进行追踪溯源,发现很多都是通过黑客工具包进行传播的,我们整理了一份不完全的名单——这些带有后门的中国菜刀被有意或者无意加入了这些工具集合中。

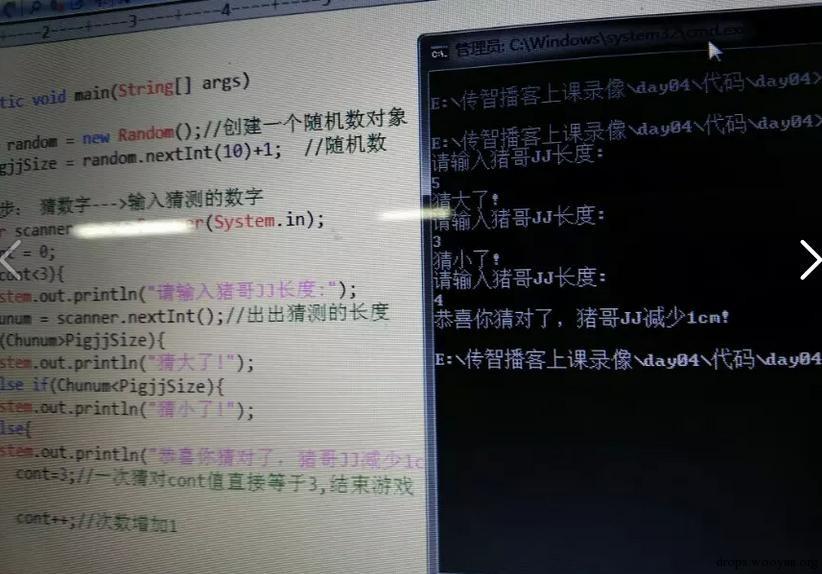

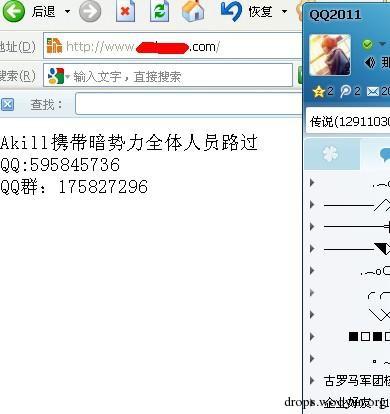

4、通过QQ群、论坛等特定的圈子进行传播

很多黑客的成长,要么是自己观看他人的教程然后依样画葫芦学习,要么是有老司机带路甚至是手把手的教。在这个过程中,这群人总会在某个地方形成一个圈子,QQ群也好,论坛也罢,收费的也好,免费也罢。但这些圈子可能并不纯粹,老司机有可能也是个半桶水,或者在教的过程中故意留一手——因为我们发现有不少教程中所附带的工具包也是带有后门的。以下是几个例子:

0x04 中国菜刀的背后

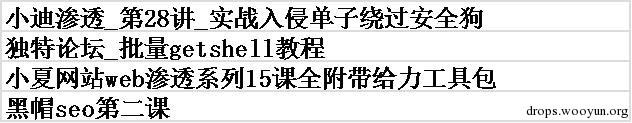

网站安全概况

透过传播手段,我们可以看到“中国菜刀”在中国的流行程度。而中国菜刀的流行也同国内网站的安全性相关。让我们先看看《2015年中国网站安全报告》【4】中的一段数据:

正因为有大量的网站存在漏洞,所以有大量的自动漏洞扫描及入侵工具。使用中国菜刀来对这些Webshell进行批量管理,小黑们可以非常愉快地执行恶意SEO、挂黑链、挂黑页等活动。

- 恶意SEO 恶意SEO后门是指针对网站服务器加载恶意SEO代码,从而借正规网址域名实施搜索引擎优化或诱导欺诈。

- 挂黑链 挂黑链是指通过篡改原网站相关页面数据,植入可见或不可以页面代码元素,从而达到恶意SEO(即黑帽SEO)的目的。

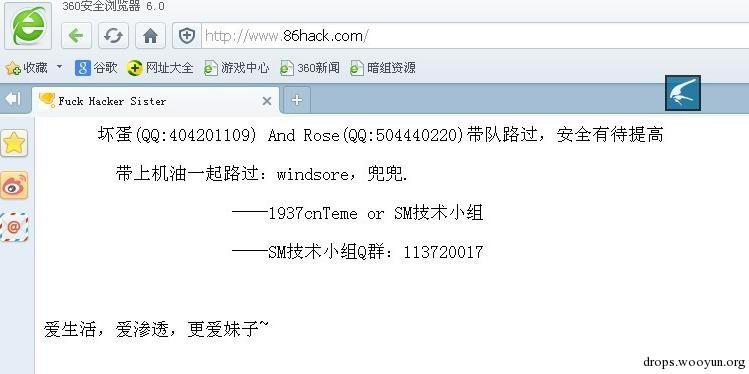

- 挂黑页 挂黑页是指通过篡改原网站的页面或增加页面,在这个页面实现钓鱼的行为。如下图就是通过在正规网站中,植入伪装成“网游交易门户”的欺诈页面。

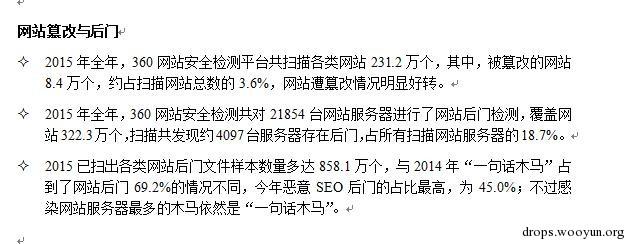

通过对中国菜刀后门的逆向分析,从样本中提取了几个典型的后门箱子链接,由此获取这些箱子是个挺简单的事,统计发现数据还是很惊人的。数据如下表:

以“c.qsmyy.com”后门地址为例,一共下载回来639个后门箱子,里面共有67864条Webshell,对这些Webshell进行消重后仍有24111条结果,平均每个箱子中有38条Webshell,其中,箱子日期越新的Webshell,访问成功的概率越高。

而“www.cnxiseweb.com”这个后门地址就更恐怖了,后门箱子的数据每天都会进行日清处理,所以我们只能下载到当天几个小时的数据,而这几个小时的数据就高达321条Webshell,消完重后仍有317条Webshell,所有这些也基本反映了国内Web网站的安全状况

假冒网站溯源

所有读过360天眼实验室以前文章的同学们都应该知道,技术的分析和数据的统计大多只是开胃菜,正餐往往在后头,让我们来追追菜刀后门的操盘手们。

http://www.maicaidao.co是仿造菜刀官网(www.maicaidao.com)的网站之一,其所提供的菜刀下载链接(http://www.maicaidao.co/FileRecv/20141018.zip)是带有db.tmp后门的,为了提高逆向分析难度,还使用了VMProtect加壳软件加壳保护。

从公开的whois信息显示,该域名注册邮箱为root90sec@gmail.com,同时,该邮箱同时还有注册“maicaidao.me”这个域名。安全圈的朋友们一看这个邮箱,应该并不陌生,没错这个邮箱的主人正是某sec组织的成员之一,接下来的我们就不多说了,有兴趣的可以自己去挖挖。

www.maicaidao.cc这个钓鱼站因为域名过期已经打不开,但在过去的一年没少传播,通过whois查询可以知道站长的邮箱为404201109@qq.com。

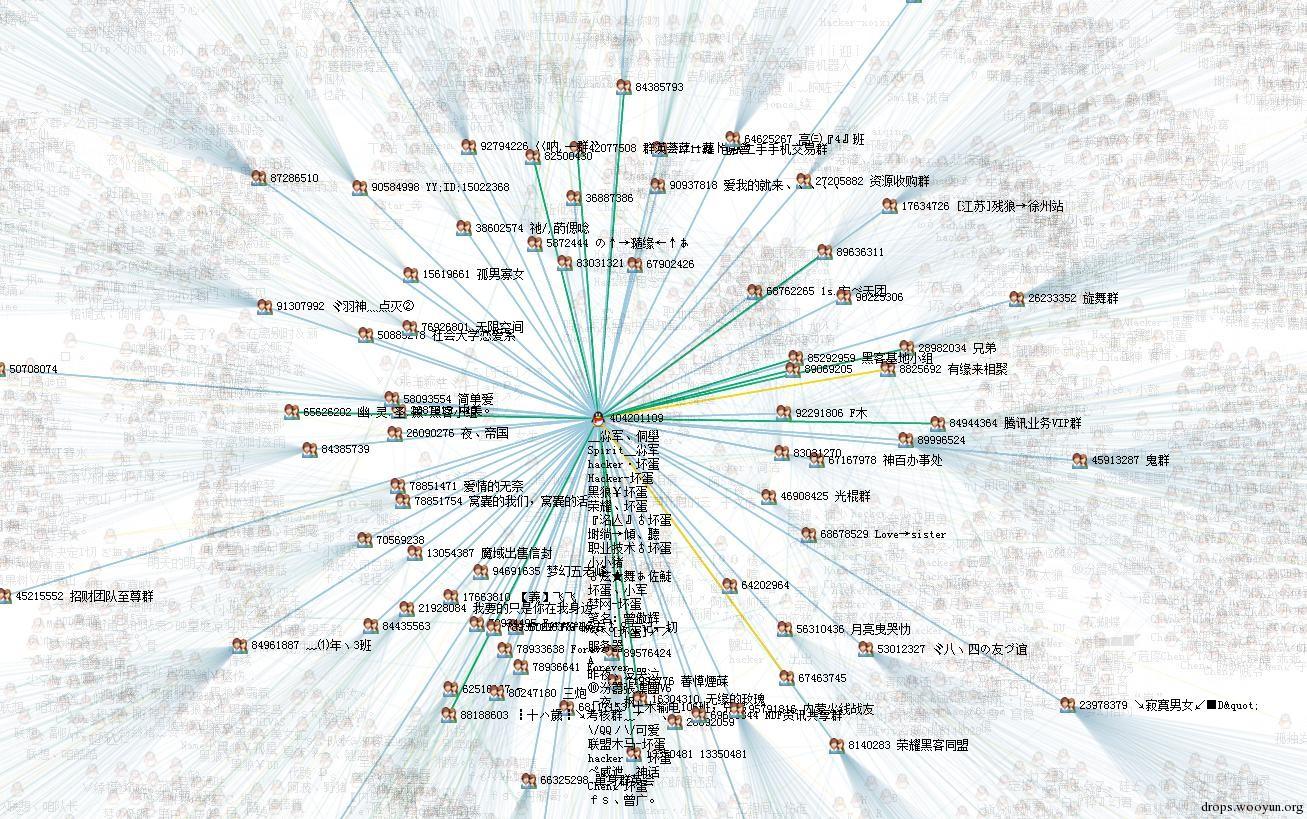

通过QQ群关系社工库,我们可以看到如下信息。

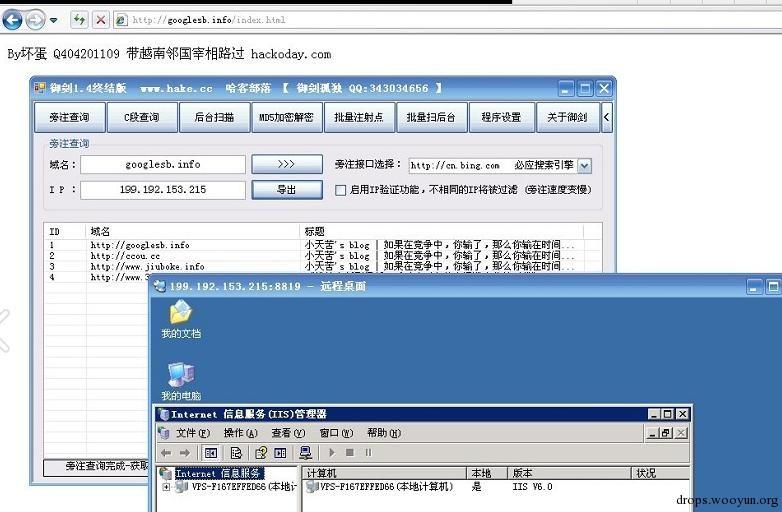

而在这个QQ号的空间相册中,还能看到其炫耀的入侵网站截图。

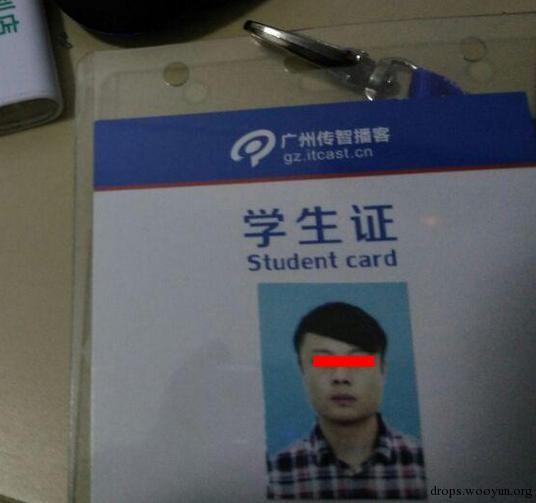

当然,其QQ空间还有个人生活、学习的照片。

这些照片显示,其在广州的传智播客学习过。通过QQ号查找,发现其有使用微信,基本可以确认此QQ号为主账号。

更多社工就此打住,贴个天眼的可视化关联平台里的关系图来总结一下www.maicaidao.cc这个钓鱼站。

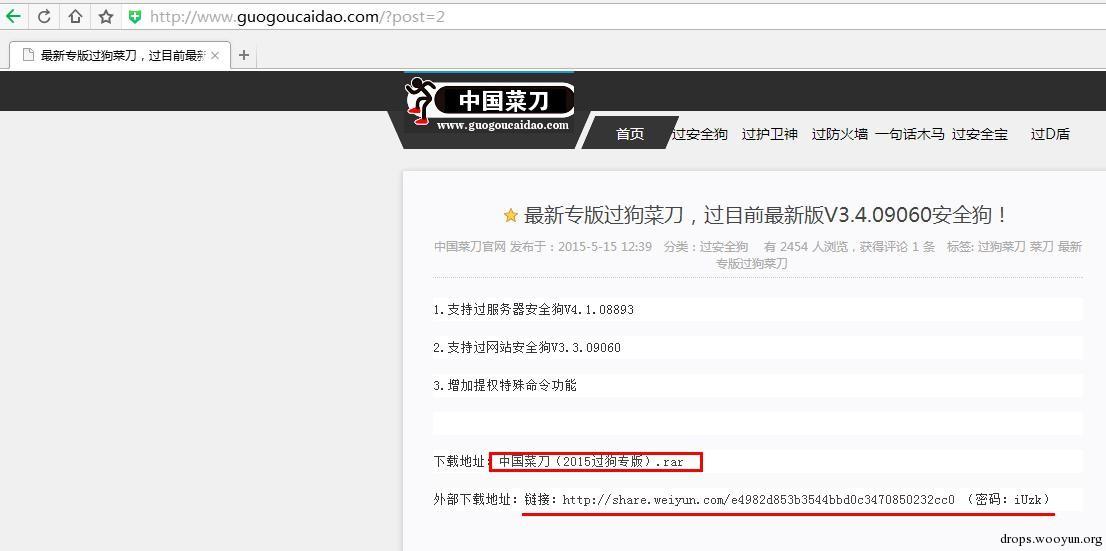

guogoucaidao.com钓鱼站溯源

http://www.guogoucaidao.com这个钓鱼站的主打是“最新专版过狗菜刀,过目前最新版V3.4.09060安全狗!”,在该钓鱼站的第二篇文章(http://www.guogoucaidao.com/?post=2)有所谓的过狗菜刀下载链接(http://www.guogoucaidao.com/content/uploadfile/201509/1cae1442556699.rar),但这个链接的中国菜刀是含有后门的,经分析后门地址为s.anylm.com。

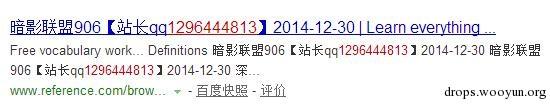

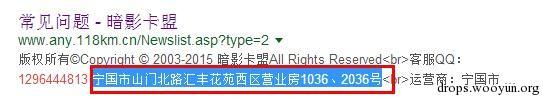

whois信息,发现站长的邮箱为1296444813@qq.com,1296444813这个QQ号在搜索引擎中有不少记录,包括为暗影联盟站长的身份,后门地址s.anylm.com也正好是暗影联盟的拼音。

通过百度贴吧,可见其“出售刷钻平台ok”的ID,在该ID下有不少关注的贴吧,其中几个都是独立创建的,还曾做过卡盟供货商,在搜索引擎中还能找到暗影卡盟的相关信息。

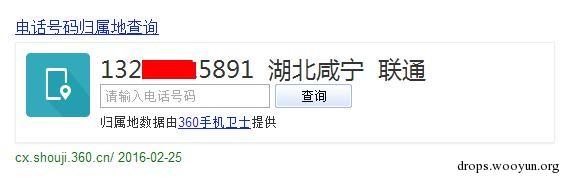

在某个社工库里,我们找到了这个QQ号背后的邮箱132****5891@163.com及密码。顺着这条线索,找到了更多身份信息。

在某商城发现了其购买“黑客攻防入门与进阶(附赠DVD-ROM光盘1张)”的订单记录。

通过132****5891这个手机号能够找到通过实名验证的支付宝账号。

好了,更多的东西就不再深入了,感兴趣的同学们可以继续深挖。用一张天眼的可视化关联平台里的关系图来结束此次追溯之旅。

tophack.net钓鱼站追踪及溯源

在分析一个后门地址为43.249.11.189的 IP服务器的时候,汇总了以下三个带后门的中国菜刀的下载地址:

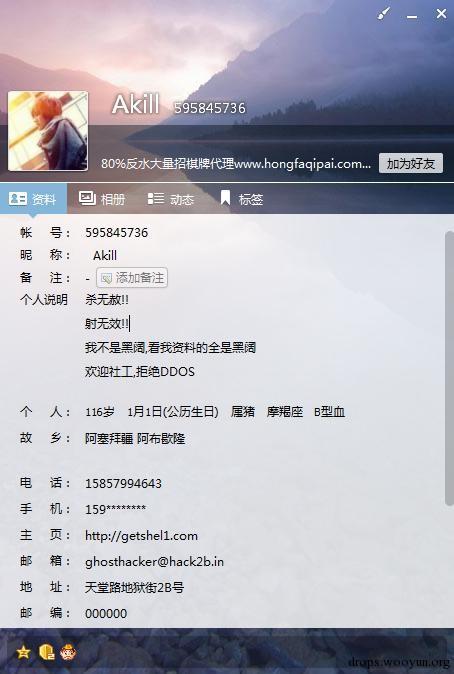

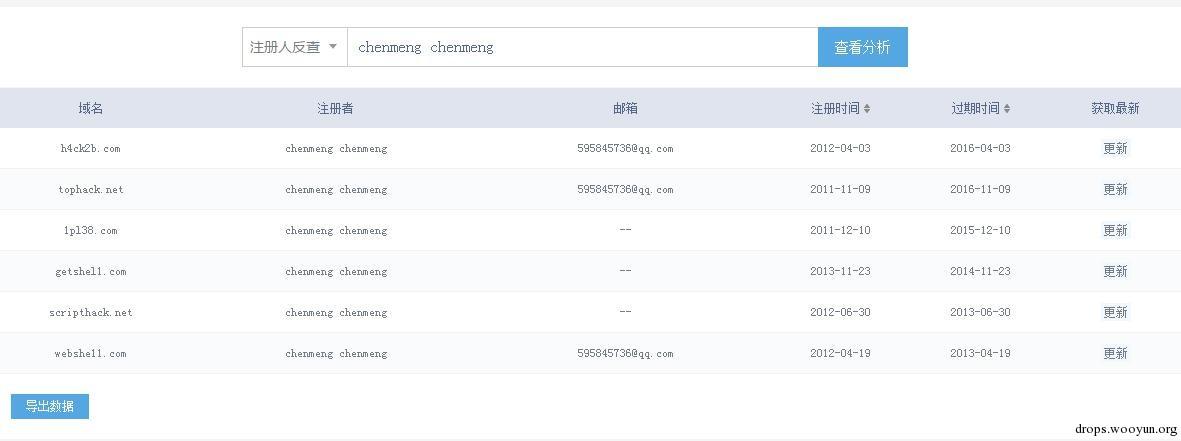

其中tophack.net的whois信息显示站长的QQ号为595845736,其信息如下:

比较高调的一个小黑客,在QQ空间中还有留有入侵网站的截图。

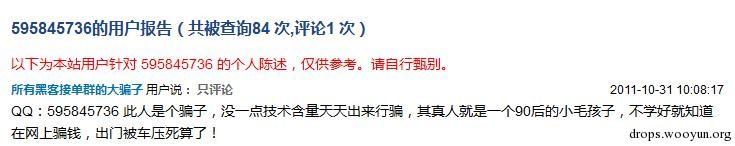

通过搜索引擎,能找到好多关于这个QQ号的负面评价。

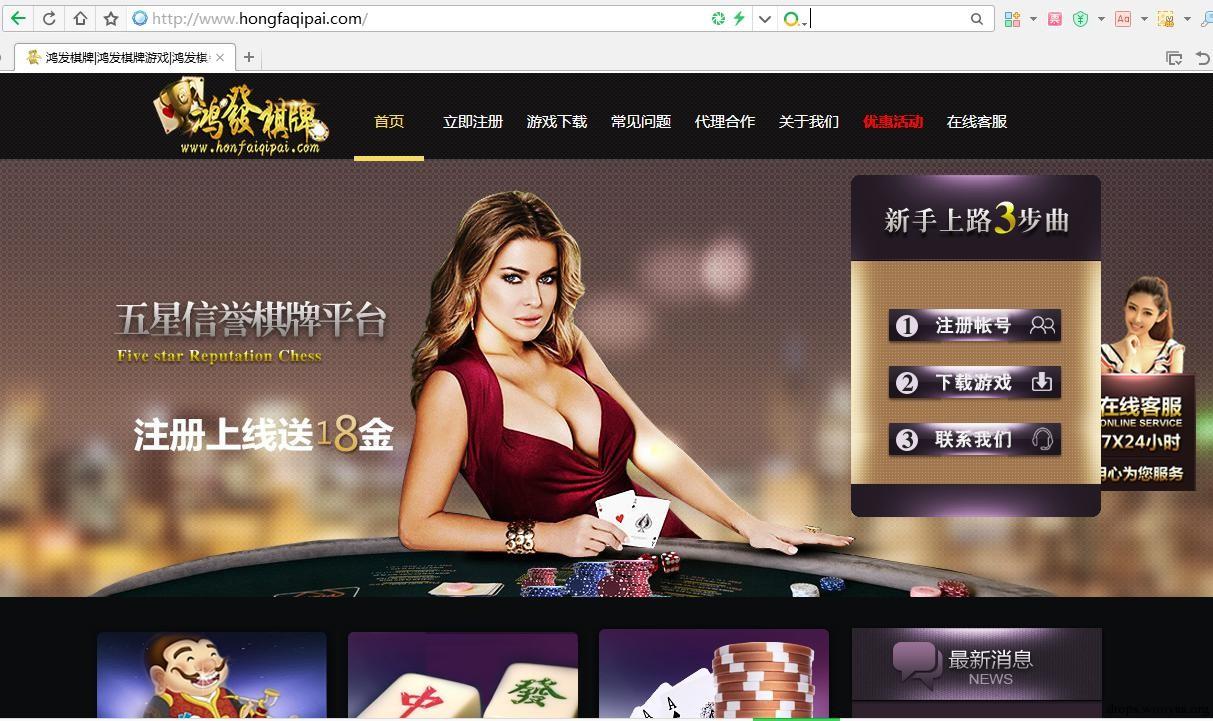

这些信息表明,该QQ号主人在2011年就已经从事黑产相关的违法交易,行事高调且声誉不好。另外,QQ签名显示,目前正在做“鸿發棋牌”在线赌博平台。

棋牌游戏的推广,也是离不开SEO的,从某搜索引擎结果来看,“鸿發棋牌”的排名还是比较靠前的。

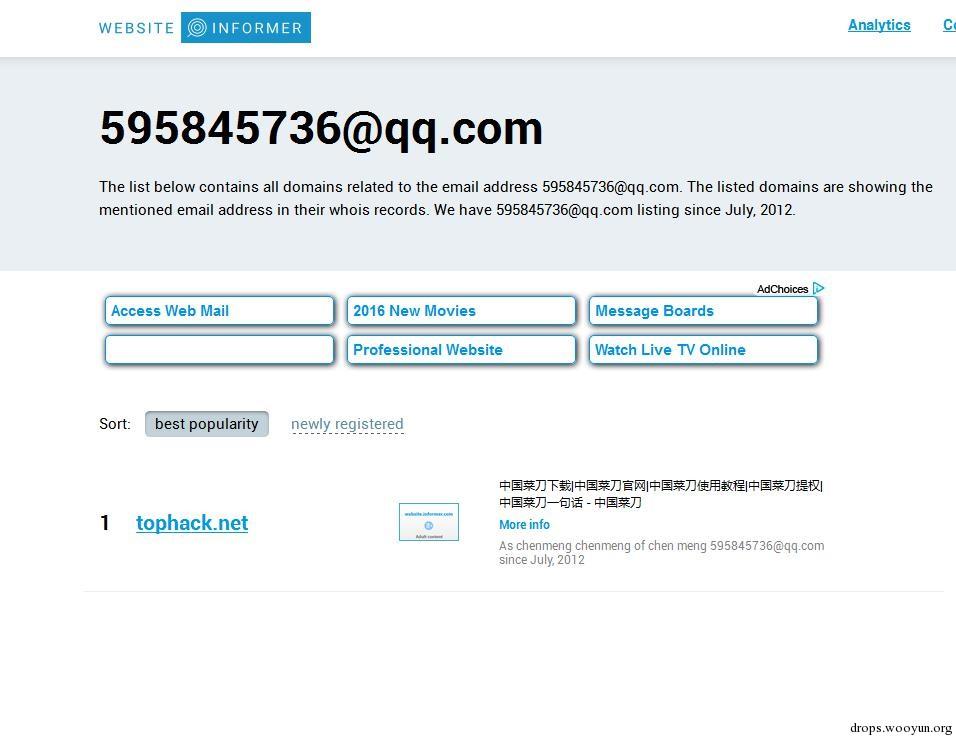

通过websiteinformer.com可以查到早在2012年7月就冒充菜刀官网。

通过WHOIS域名查询得知该QQ邮箱对应的其他域名如下图。

对域名注册者进行反查结果如下图域名。

通过域名来看,基本上都和黑产、黑客相关。

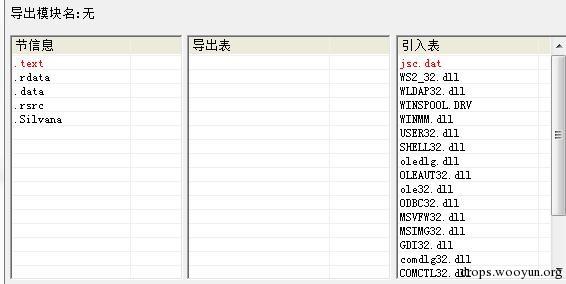

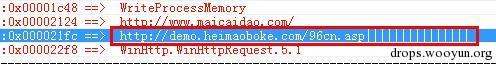

www.caidaomei.com这个站的主打有“最新xise菜刀寄生虫破解版vip版(过狗)”、“红色版中国菜刀(20141213)正式发布 过狗红色菜刀”、“最新提权免杀asp木马,不死复活僵尸木马”和“最新过狗菜刀下载”,但经分析,该站所有的Webshell管理工具都存在后门。比如“xise菜刀寄生虫破解版”,就存在“jsc.dat”后门——因为“xise菜刀”的默认数据库文件名为“jsc.mdb”,和中国菜刀的“db.tmp”后门异曲同工。

文件MD5: 5bb4f15f29c613eff7d8f86b7bcc94c1

不仅如此,该站菜刀后门的箱子数量也十分可观,我们从后门地址共提取了194个后门箱子共计75166条Webshell,消重后仍有18613条Webshell,平均每个后门箱子中有96条Webshell。

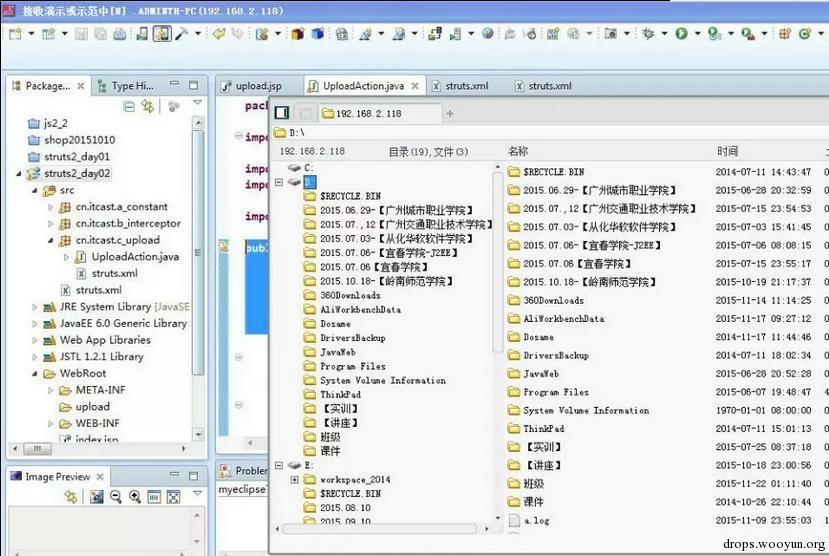

在分析样本时,发现一个特殊的样本(fe2a29ac3cae173916be42db7f2f91ef),疑似做测试的。

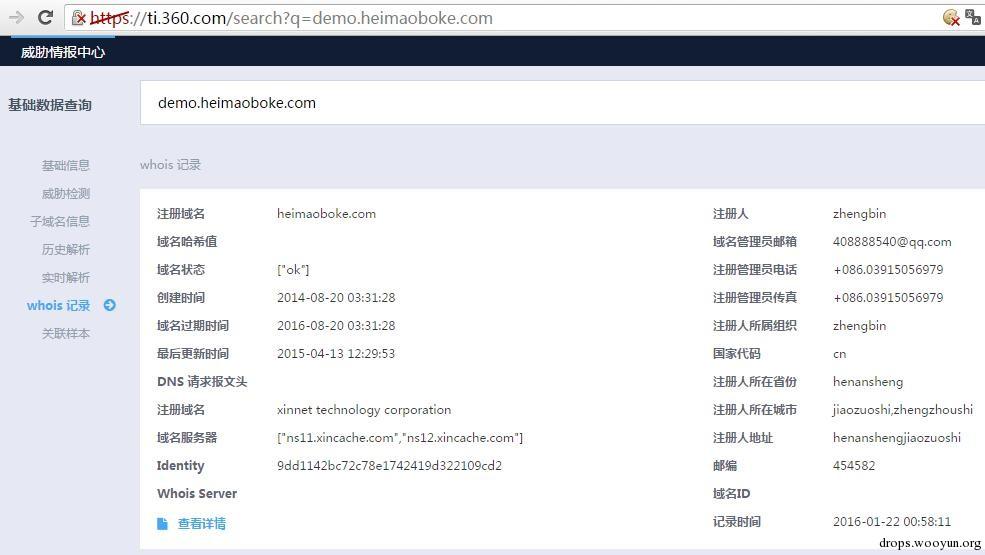

通过Whois查询,demo.heimaoboke.com的站长QQ为408888540。

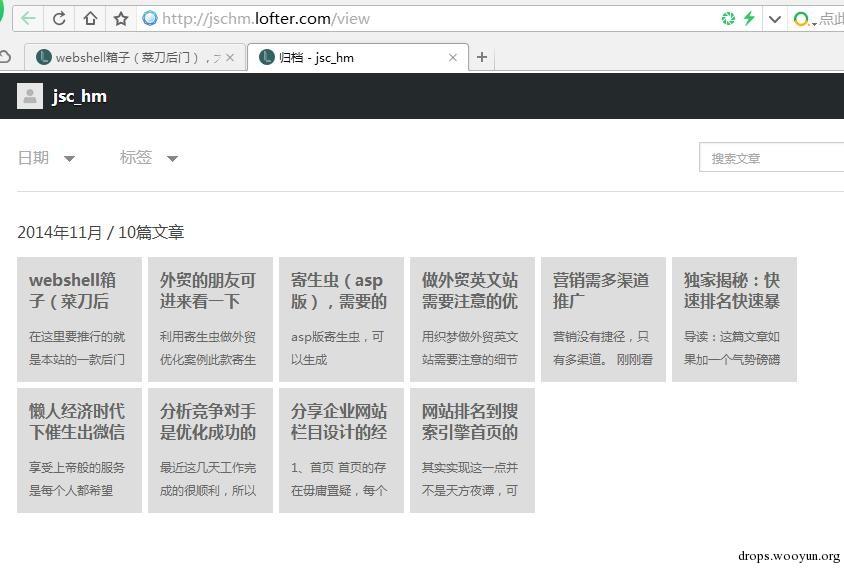

通过搜索引擎,可以找到QQ408888540的在网易lofter上面的blog空间,在该空间中,存在大量的xise菜刀及黑帽SEO的介绍。

文章就是介绍Webshell箱子(菜刀后门)的,可以按需订制,并提供相应的售后技术支持,就是不知道这个所谓的后门还会不会有个后门。

QQ号信息如下图。

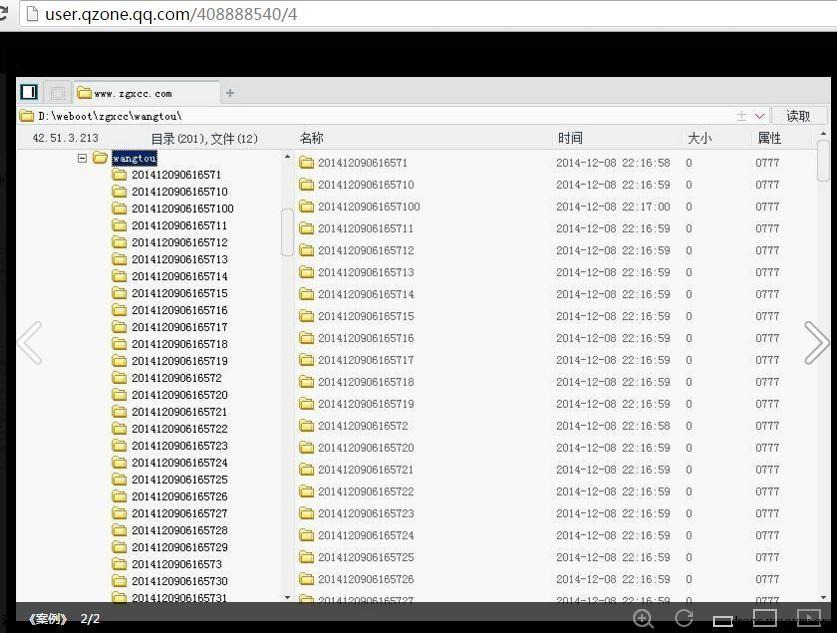

进入其QQ空间,可见黑帽SEO案例的操作结果截图。

通过搜索引擎,能够找到其在百度网盘的分享信息。

还有私密分享,但没有提取密码,不知道共享的是什么文件。

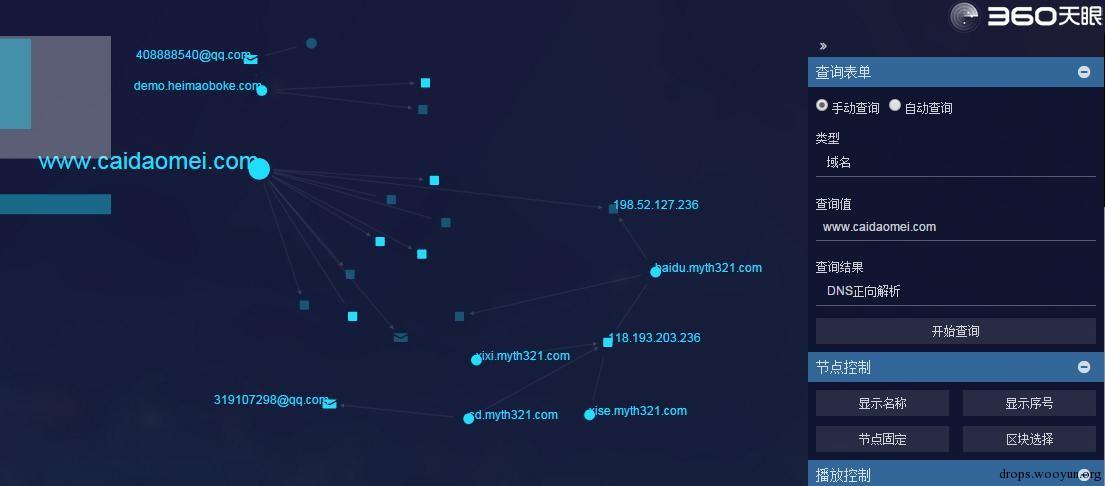

由于这个QQ号是个小号,未能有更多的社工信息,就此打住,用张天眼的可视化关联平台里的关系图来结束此次溯源。

0x05 写在最后

讲了这么多中国菜刀及其相关的后门,总结下来,还是一个“利”字。有的人为让自己的网站有更多的流量,不惜入侵他人网站使用非法手段来提升排名和流量。本篇文章从挖出线索、汇总、整理、再挖再汇再整,时间跨度了几个月,中间也因为有其它优先级更高的事情及过农历新年影响了进度,今天终于与大家见面了。再预告一下,天眼安全实验室接下来将会放一篇更重磅的报告出来,敬请关注。另外,360天眼安全实验室还在招人,要求扎实的二进制逆向分析基础,有恶意代码分析经验最好,同时我们现在还需要后台开发,要求熟悉大数据平台,能够利用现成框架快速搭建数据流程,[email protected]验室,数据会让你有不同的眼界。

0x06 附录

收集整理的样本相关数据,可以作为IOC使用。

| 样本MD5 |

|---|

| 0213fef968a77e5cd628aca6a269d9bd |

| 02ca1b36b652c582940e6ae6d94a6934 |

| 066f696d49ee8c67be0c3810af46faf1 |

| 0785ec81048ad5508956e97360ac322f |

| 0bbcae2af8499a1935f66e4f3cf0cb69 |

| 0cdcd9834be42a24feed91dc52b273c7 |

| 0de40d8e66b1c3bd12f1a68f9914b60b |

| 126bc9e60f0aaac0bf831dfee1be7326 |

| 16151ad243a6f3b9d2fae4a3d91e8007 |

| 19e3e3249dc3357ccfa6151049cd1854 |

| 1dac878c4a6bddd4194d627bb57d6d58 |

| 23940b1b3ff3509933a6fbd46e25c162 |

| 23d21fcef3ab3d690b2325979f44d150 |

| 2aef1877a28758ba3d78adc65d2ec3db |

| 33b858d1a17a34d7d9676ab80242ccc6 |

| 368539bfea931a616489df15e7c1d79c |

| 3923331de81cd5d4c5abe2f8448c25a9 |

| 3c40b58ac7eea158f2fa956545e4eee2 |

| 46a5e5c94cb5f5b39069cff4f9ba3843 |

| 5a6b933b5054efa25141e479be390a37 |

| 5ebc970c321b839aab5e2aac73039654 |

| 5f2623fecfa77dfca3f3336cee1732fe |

| 5f83eaae01aa1b138061b89aa5374478 |

| 63a2c5650b6babd2214e29a1d83e6f98 |

| 6c5290651f4b8b188037b2d357ea87cb |

| 8644b075c9de6749e5b3ce20c3348be3 |

| 87634adbbf10d6595845dc50ace9d672 |

| 88b9059aafa832f0d83b371a34a46506 |

| 892cacd515ce684fecf69983c87dbbf1 |

| 8fca2f54b4107df7b046c166ed42a3e6 |

| 91167748ef09c91cb0047ccd465e1370 |

| 918d90cd43bd8c121144e572b1542e21 |

| a1f26b69cee65dfe1cb91a7be2aea6a2 |

| a3e4b1f5661e51b3b5bdc4cae9de6921 |

| aa613662fe3c8cd108c6f7a104e75826 |

| b037871f8a69f5b094dcb6f3b3986bd0 |

| b439239568da85104308fa5b0588eb31 |

| b56b4507a1182356e607c433d9a3a5d9 |

| c00456ba818d78132aaf576f7068e291 |

| c72a397fcc273b272254bb1dea0fd045 |

| cd37fba00631a4a91dfb1239235abe0c |

| d7383f26d56e6a21a0334ac7eb4ccf8a |

| d7f7411951e4d4f678f27424c0c21ecd |

| e3fec98250cdd9cefa9c00b0d782775b |

| e447b5b56c0caaa51cc623d64dc275d9 |

| e81aa81815e94dff6de0cb1efe48383a |

| ee39bf504cb66cd22a5c2ce96c922f12 |

| f13c045a7a952e44877bf3f05f2faa8c |

| f2156701935f78c0ca6d610f518f4f37 |

| f54291227bec8fb1c7013efba8dc9906 |

| f90abd7f720a95d2999f29dbc8d45409 |

| fb5e9c43062a1528ea9cd801c4c6d0b3 |

| fe0720b465fcde0af7ca0b8dc103bc47 |

| fe2a29ac3cae173916be42db7f2f91ef |